حمله بروت فروس یا به لاتین brute force، یک روش هک کردن است که از آزمونوخطا برای شکستن رمزهای عبور، اعتبارنامههای ورود و کلیدهای رمزنگاری استفاده میکند. بروت فورس یک تاکتیک ساده و در عین حال قابلاعتماد برای دسترسی غیرمجاز به حسابهای فردی و سیستمها و شبکههای سازمانی است.

در این روش، هکر چندین نام کاربری و رمز عبور را امتحان میکند و اغلب از کامپیوتر برای آزمایش طیف گستردهای از ترکیبات مختلف حروف و اعداد استفاده کرده تا زمانی که اطلاعات ورود صحیح را پیدا کند. با وجود اینکه بروت فورس یک روش قدیمی حمله سایبری است، اما همچنان توسط هکرهای حرفهای استفاده شده و بسیار محبوب است.

یک حمله brute-force ساده معمولاً از ابزارهای خودکار برای حدس زدن همه رمزهای عبور ممکن استفاده میکند تا زمانی که اطلاعات ورود صحیح شناسایی شود.

مدت زمان حمله brute-force میتواند متفاوت باشد. در برخی موارد ممکن است رمز عبور طی چند ثانیه شکسته شود و در مورد رمزهای عبور قوی ممکن است ساعتها و یا روزها این کار به طول بیانجامد.

کاربران حقیقی و سازمانها میتوانند از ترکیبهای رمز عبور پیچیده برای افزایش زمان حمله، خرید زمان بیشتر برای پاسخگویی و خنثی کردن حمله سایبری استفاده کنند.

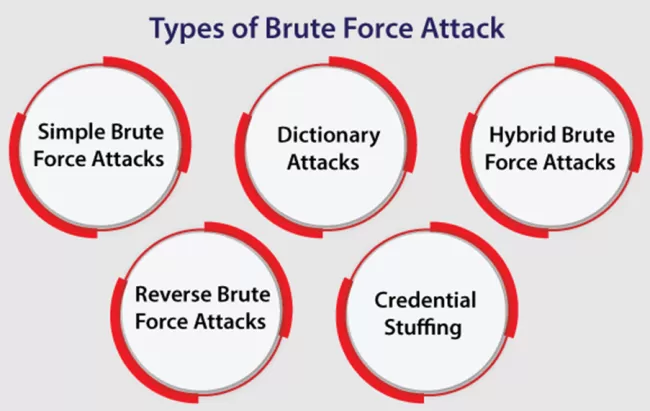

انواع حمله بروت فورس

انواع مختلفی از حملات بروت فورس وجود دارد که به هکرها این امکان را میدهد تا به صورت غیرمجاز به حسابها دسترسی پیدا کرده و اطلاعات محرمانه افراد و سازمان را کشف کنند.

انواع حملات بروت فورس شامل موارد زیر میشود:

1. حملات بروت فورس ساده

یک حمله brute force ساده زمانی اتفاق میافتد که یک هکر تلاش میکند تا اطلاعات ورود کاربر را به صورت دستی و بدون استفاده از هیچ نرمافزاری حدس بزند. این روش معمولاً از طریق ترکیب رمزهای عبور استاندارد یا کدهای شماره شناسایی شخصی (PIN) پیادهسازی میشود.

این حملات ساده هستند زیرا بسیاری از مردم هنوز از رمزهای عبور ضعیف مانند «password123» یا «1234» استفاده میکنند، یا استراتژیهای تعیین رمز آنها ساده و ابتدایی است، مانند استفاده از رمز عبور یکسان برای چندین وبسایت.

همچنین هکرها میتوانند رمزهای عبوری را حدس بزنند که به علایق فردی، مشخصات شغلی و سایر اطلاعات فرد که ممکن است در اختیار افراد دیگر نیز باشد، ارتباط دارد. به عنوان مثال هنوز بسیاری از کاربران، اطلاعات مربوط به محل تولد، محل کار و یا تیم فوتبال موردعلاقه خود را به عنوان رمز عبور انتخاب میکنند.

2. حملات دیکشنری

حمله دیکشنری شکلی اساسی از هک به روش بروت فورس است که در آن مهاجم هدفی را انتخاب میکند و سپس رمزهای عبور احتمالی را با نام کاربری آن فرد آزمایش میکند. روش حمله بهخودیخود از نظر فنی یک حمله brute force محسوب نمیشود، اما میتواند نقش مهمی در فرآیند شکستن رمز عبور ایفا کند.

نام "حمله دیکشنری" به این دلیل برای این نوع حمله بروت فورس در نظر گرفته شده است که در آن، بسیاری از هکرها در دیکشنری جستجو کرده و کلماتی را با کاراکترها و اعداد خاص پیدا میکنند. این نوع حمله معمولاً بسیار زمانبر است و در مقایسه با روشهای جدید حمله بروت فورس، شانس کمتری در شناسایی رمز عبور افراد دارد.

3. حملات بروت فورس ترکیبی

حمله brute force ترکیبی به صورتی است که یک هکر، روش حمله دیکشنری را با روش حمله بروت فورس ساده ترکیب میکند. این نوع حمله معمولاً با حدس یک نام کاربری توسط هکر شروع میشود، سپس از استراتژی ترکیبی حمله دیکشنری و حمله ساده برای کشف رمز ورود به حساب کاربری استفاده میشود.

در این روش، مهاجم با لیستی از کلمات بالقوه شروع میکند، سپس با ترکیب حروف، حروف و اعداد و کاراکترهای خاص، فرآیند آزمونوخطا را ادامه میدهد تا زمانی که رمز عبور صحیح را پیدا کند.

این استراتژی به هکرها این امکان را میدهد تا رمزهای عبوری را کشف کنند که از ترکیب کلمات رایج یا محبوب با کاراکترهای تصادفی، توالی اعداد یا شماره سالهای مختلف به دست آمدهاند؛ مانند "SanDiego123" یا "Rover2020".

4. حملات بروت فورس معکوس

در روش حمله بروت فورس معکوس، معمولاً فرآیند شناسایی اطلاعات ورود به شکل معکوس است. یعنی هکر از طریق نفوذ به سیستم داخلی یک سازمان، رمز عبور ورود به یک بخش از سازمان را کشف کرده و سپس با استفاده از این استراتژی، اطلاعات عبور برای سایر حسابها را با استفاده از لیستی از نامهای کاربری شناسایی میکند.

همچنین ممکن است هکرها از رمزهای عبور ضعیف مانند Password123 شروع کرده و در صورت شناسایی رمزهای عبور مشابه، عملیات شناسایی اطلاعات کاربری را به صورت معکوس دنبال کنند.

5. حمله دستکاری اعتبار

روش «دستکاری اعتبار»، استراتژیهای رمز عبور ضعیف کاربران را طعمه قرار میدهد. در این روش، مهاجمان ترکیب نام کاربری و رمز عبوری را که دزدیدهاند جمعآوری کرده و سپس آنها را در وبسایتهای دیگر آزمایش میکنند تا ببینند آیا میتوانند به حسابهای دیگر کاربر دسترسی پیدا کنند یا خیر.

اگر افراد از ترکیب نام کاربری و رمز عبور یکسان برای حسابهای خود در وبسایتهای مختلف یا پروفایلهای رسانههای اجتماعی استفاده کنند، این روش موفقیتآمیز خواهد بود.

به عنوان مثال فرض کنید فردی برای ورود به حساب کاربری خود در همه بانکهایی که در آن حساب دارد، از یک رمز عبور مشابه استفاده میکند. در این صورت اگر رمز عبور و اطلاعات ورود او در یک بانک شناسایی شود، هکرها با جستجوی نام کاربری در سایر بانکها و استفاده از همان رمز عبور، میتوانند به سایر حسابهای فرد نزد سایر بانکها نیز دسترسی پیدا کنند.

انگیزه هکرها از حملات بروت فورس چیست؟

هک کردن به روش بروت فورس به صبر و حوصله زیادی نیاز دارد زیرا ممکن است ماهها یا حتی سالها طول بکشد تا مهاجم بتواند رمز عبور یا کلید رمزگذاری را شناسایی کند. با این حال، مزایای بالقوهای برای یک مهاجم بروت فورس وجود دارد.

1. بهرهبرداری از تبلیغات و یا اطلاعات فعالیت کاربران

هکرها ممکن است برای دستیابی به سود مالی ناشی از کمیسیون تبلیغات، حملات مختلفی را به وبسایتهای مختلف انجام دهند.

روشهای رایج برای این کار عبارتاند از:

- قرار دادن تبلیغات اسپم در وبسایتهای پرمخاطب و محبوب. در این روش با هر بار کلیک کردن روی بنرهای تبلیغاتی و یا مشاهده تبلیغات، هکر کسب درآمد میکند.

- تغییر مسیر ترافیک یک وبسایت قانونی به سایتهای تبلیغاتی غیرقانونی. در این روش، لینکهای متعدد در وبسایتهای قانونی و پرمخاطب قرار داده میشود و کاربر با کلیک کردن روی آن، به وبسایتهای غیرقانونی با پیامهای تبلیغاتی متعدد وارد میشوند. با این کار، هکرها با هر بار مشاهده تبلیغات، کسب درآمد خواهند کرد.

- آلوده کردن وبسایت و بازدیدکنندگان سایت با بدافزارهایی مانند نرمافزارهای جاسوسی که فعالیت آنها را ردیابی میکند. سپس اطلاعات جمعآوری شده بدون رضایت کاربر به تبلیغکنندگان فروخته میشود.

2. سرقت اطلاعات شخصی

هک کردن حسابهای شخصی کاربر میتواند شامل به سرقت رفتن آرشیوی از دادهها، اطلاعات مالی، حسابهای بانکی و اطلاعات پزشکی محرمانه افراد باشد.

دسترسی به یک حساب کاربری به مهاجم این امکان را میدهد که هویت فرد را جعل کند، حسابهای مالی او را خالی کند، این اطلاعات را به اشخاص ثالث بفروشد یا از اطلاعات برای انجام حملات گستردهتر استفاده کند.

دادههای شخصی و اطلاعات ورود نیز میتواند از طریق نقض دادههای شرکتی به سرقت رود که باعث میشود مهاجمان به پایگاههای اطلاعاتی حساس سازمانها دسترسی پیدا کنند.

3. انتشار بدافزار

حملات بروت فورس اغلب با اهداف شخصی نیست و ممکن است یک گروه از کاربران را هدف قرار دهد. در این حالت هکر با انتشار بدافزار از طریق ایمیل یا سرویس پیام کوتاه (SMS)، مخفی کردن بدافزار در یک وبسایت جعلی که شبیه به یک سایت قانونی طراحی شده است، یا هدایت بازدیدکنندگان وبسایت به سایتهای مخرب، به شناسایی اطلاعات محرمانه ورود آنها دست پیدا کند.

با آلوده کردن کامپیوتر کاربر به بدافزار، مهاجم میتواند راه خود را به سیستمها و شبکههای متصل باز کرده و حملات سایبری گستردهتری را علیه افراد حقیقی یا سازمانها انجام دهد.

4. تخریب شهرت و اعتبار شرکت یا سازمان

حملات بروت فورس اغلب برای سرقت دادههای یک سازمان انجام میشوند که نه تنها هزینه مالی برای آنها دارد، بلکه باعث آسیب زیادی به شهرت سازمان نیز میشود.

در این نوع حملات، ممکن است متن یا تصاویر توهینآمیز در وبسایتهای وابسته به سازمان توسط مهاجمان به نمایش گذاشته شود که در نهایت باعث خدشهدار شدن شهرت و اعتبار سازمان یا شرکت میشود.

ابزارهای حملات بروت فورس

حدس زدن ایمیل کاربر یا رمز عبور وبسایت میتواند فرآیندی زمانبر باشد، بهخصوص اگر حسابها دارای رمزهای عبور قوی باشند. هکرها برای ساده کردن این فرآیند، نرمافزارها و ابزارهایی را توسعه دادهاند که به آنها در شکستن رمزهای عبور کمک میکند.

ابزارهای حمله بروت فورس شامل برنامههای شکستن رمز عبور است که ترکیب نام کاربری و رمز عبور را تشخیص میدهد در حالی که حدس زدن آنها به تنهایی برای شخص بسیار دشوار است.

ابزارهای رایج حمله بروت فورس عبارتاند از:

- Aircrack-ng. مجموعهای از ابزارهایی که امنیت شبکه Wi-Fi را برای نظارت و ارسال دادهها و حمله به یک سازمان از طریق روشهایی مانند نقاط دسترسی جعلی و تزریق بسته ارزیابی میکند.

- John the Ripper. یک ابزار بازیابی رمز عبور متن باز که از صدها نوع رمز و پسورد از جمله رمزهای عبور کاربر برای ورود به محیطهای macOS، Unix، و Windows، سرورهای پایگاه داده، اپلیکیشنهای وب، ترافیک شبکه، کلیدهای خصوصی رمزگذاری شده و فایلهای مختلف، پشتیبانی میکند.

اجرای حمله بروت فورس همچنین اغلب به قدرت محاسباتی بالایی نیاز دارد. برای حل این مشکل، هکرها از روشهای تقویت قدرت پردازش سیستم مانند ترکیب واحد پردازش مرکزی (CPU) و واحد پردازش گرافیکی (GPU) و غیره استفاده میکنند.

افزودن هسته محاسباتی GPU به پردازنده سیستم، این امکان را فراهم میکند که سیستم چندین عملیات را به طور همزمان پردازش کند و هکرها بتوانند رمزهای عبور را با سرعت بیشتری شناسایی کنند.

روشهای مقابله با حملات بروت فورس

سازمانها میتوانند با استفاده از استراتژیهای ترکیبی، از جمله موارد زیر، امنیت سایبری شبکه خود را در برابر حملات بروت فورس تقویت کنند.

این روشها عبارتاند از:

- افزایش پیچیدگی رمز عبور. این کار باعث افزایش زمان مورد نیاز برای شناسایی رمز عبور میشود. قوانین مدیریت رمز عبور مانند حداقل طول عبارت عبور، استفاده اجباری از کاراکترهای خاص و غیره در هنگام تعریف رمز عبور یک راهکار مؤثر برای مقابله با حملات بروت فورس است.

- ایجاد محدودیت برای تلاشهای ناموفق ورود به سیستم. در این روش، برای تعداد دفعات ورودی ناموفق به سیستم، محدودیت در نظر گرفته میشود. با این کار، امکان اجرای روشهای آزمونوخطا برای شناسایی رمزهای عبور احتمالی از بین خواهد رفت.

- رمزگذاری و هش کردن. رمزگذاری 256 بیتی و هش کردن رمز عبور، زمان و قدرت محاسباتی مورد نیاز برای یک حمله بروت فورس را افزایش میدهد. در هش کردن رمز عبور، رشتهها در یک پایگاه داده جداگانه ذخیره میشوند و هش میشوند، بنابراین ترکیبهای رمز عبور یکسان دارای هش متفاوتی خواهند بود و شناسایی آن توسط هکرها دشوار میشود.

- پیادهسازی کد CAPTCHA. ابزار کد کپچا از استفاده از ابزارهای حمله بروت فورس که به صورت ربات عمل میکنند، جلوگیری خواهد کرد. در این ابزار، روشهای شناسایی کاربر باعث میشود که رباتهای از پیش طراحی شده، امکان ورودی به شبکه را نداشته باشند.

- احراز هویت دومرحلهای. این روش، نوعی احراز هویت چندعاملی است که در دو مرحله، کاربر را شناسایی میکند و به این ترتیب امنیت ورود به سیستم را افزایش میدهد. به عنوان مثال، برای ورود به یک دستگاه جدید اپل، کاربران باید Apple ID خود را به همراه یک عدد شش رقمی وارد کنند. کدی که در یکی دیگر از دستگاههای آنها که قبلاً بهعنوان دستگاه مورد اعتماد مشخص شده، استفاده شده است.

یک راهکار خوب برای ایمنسازی در برابر حملات brute-force استفاده از همه یا ترکیبی از استراتژیهای فوق است. با این کار، اگر هکرها موفق شوند به نحوی یکی از موانع را از سر راه بردارند، باز هم در ورود به شبکه و شناسایی اطلاعات کاربران دچار مشکل خواهند شد چون موانع دیگری بر سر راه آنها قرار دارد.

معمولاً هکرها به دنبال راههای ساده هستند و صرف زمان طولانی برای آنها بهصرفه نیست. بنابراین احتمالاً سراغ یک شبکه با روشهای نفوذ سادهتر میروند.

جمعبندی

حملات بروت فورس یکی از رایجترین روشهایی است که هکرها برای نفوذ به شبکههای مختلف و شناسایی اطلاعات ورود استفاده میکنند. این روش اگرچه ساده و در عین حال، زمانبر است اما همچنان یکی از پرطرفدارترین روشهای مورد استفاده هکرهاست.

در این مقاله با انواع روشهای حملات بروت فورس، ابزارهای مورد استفاده هکرها و راههای مقابله با آن آشنا شدیم.

به عنوان نکته آخر باید تأکید کرد که این نوع حملات بر مبنای روشهای آزمونوخطا و به منظور شناسایی اطلاعات عبور ضعیف طراحی شدهاند، بنابراین با استفاده از روشهای احراز هویت چندمرحلهای و رمزهای عبور قوی میتوان تا حد زیادی، با حملات بروت فورس مقابله کرد.