پایگاه داده یا همان دیتابیس ، یکی از مهمترین نیازها برای راه اندازی وب سایت و نرم افزارهای تحت وب بشمار میرود.

عموما برخی از نرم افزارهای تحت وب به صورت پیش فرض دیتابیس خود را ساخته و نیازی نیست که شما اقدام به ساخت کنید. اما اکثریت نرم افزارها و همچنین سیستم مدیریت محتوا مانند WordPress ، Dropal و … نیاز دارند تا قبل از نصب و راه اندازی دیتابیس مورد نظرشان ساخته شود.

از سری مطالب آموزش کنترل پنل پلسک در این بخش قصدداریم با آموزش ساخت دیتابیس در کنترل پنل پلسک در خدمت شما باشیم.

آموزش ساخت دیتابیس در کنترل پنل پلسک

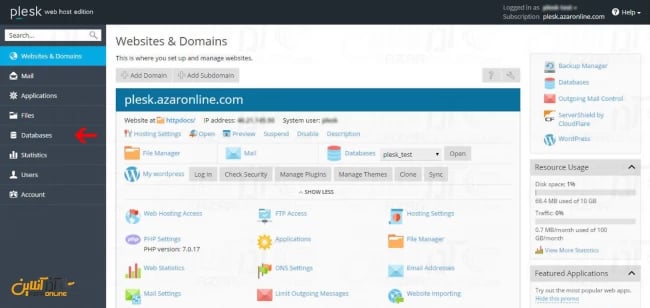

1- ابتدا وارد کنترل پنل پلسک خود شوید.

2- سپس از منوی سمت راست بر روی گزینه Databases کلیک کنید.

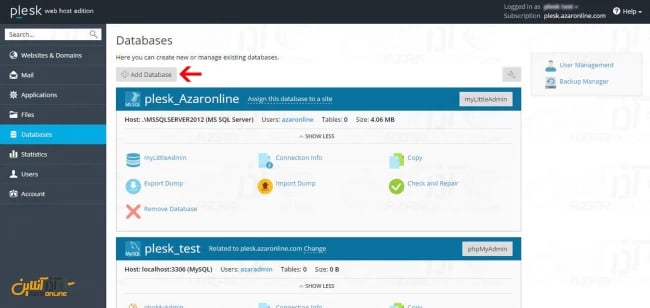

3- در صفحه باز شده ، روی گزینه Add Database کلیک کنید.

همچنین در این بخش شما می توانید تنظیمات مربوط به دیتابیس را انجام دهید.

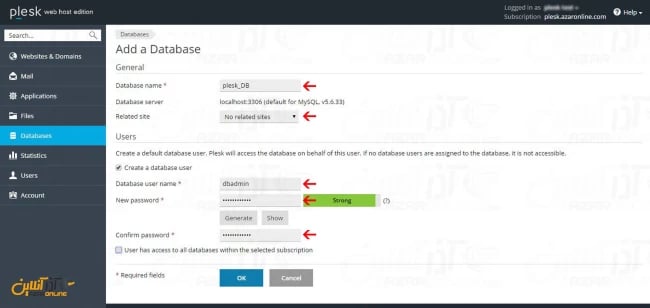

4- پس از باز شدن صفحه Add Database اطلاعات را به ترتیب زیر وارد نمایید.

– ابتدا نام دیتابیس را وارد کنید.

– سپس در صورت نیاز دیتابیس را به دامینی که می خواهید ربط دهید.

– در صورت نیاز به ساخت یوزر برای دیتابیس نام یوزر را وارد کنید.

– سپس پسورد و تاییدیه پسورد را وارد نمایید.

– در نهایت بر روی گزینه OK کلیک کنید.

دقت داشته باشید بهتر است برای دیتابیس هر دامنه یا نرم افزارهای مختلف یوزر مخصوص برای آن بسیازید.

در پایان شما موفق به ساخت دیتابیس مورد نیاز خود شده اید و می توانید از آن در سیستم مدیریت محتوا و یا نرم افزارهای دیگر بهره ببرید.

امیدواریم آموزش ساخت دیتابیس در کنترل پنل پلسک برای شما مفید واقع شده باشد.

در ادامه شما می توانید ویدئو آموزش ساخت دیتابیس در کنترل پنل پلسک را ملاحظه فرمایید.

همچنین برای خرید و استفاده از هاست ویندوز به همراه کنترل پنل پلسک از لینک زیر اقدام کنید.