در دنیای پرخطر سایبری امروزی، حفاظت از سرورهای ویندوزی در برابر حملات بیامان، یک چالش جدی برای مدیران سیستم است. یکی از نقاط ضعف شناخته شده این سرورها، پورت 3389 میباشد که به عنوان دروازه اصلی برای دسترسی از راه دور مورد استفاده قرار میگیرد. حملات سایبری متعددی با هدف سوءاستفاده از این پورت و نفوذ به سیستمهای حساس انجام می شود. برای مقابله با این تهدیدات، تغییر پورت Remote Desktop به یک پورت تصادفی و کمتر شناخته شده، میتواند لایه امنیتی قدرتمندی را ایجاد کند و احتمال موفقیت حملات را به شدت کاهش دهد. در این مقاله، به بررسی روشهای مختلف تغییر پورت و مزایای آن خواهیم پرداخت و به شما کمک مینماییم تا امنیت سرورهای خود را به طور قابل توجهی افزایش دهید.

آموزش Remote Desktop برای اتصال به کامپیوتر دیگر

چرا تغییر پورت Remote Desktop اهمیت دارد؟

امنیت در محیطهای شبکه، به ویژه در سرورها، اهمیت بسیار بالایی دارد. پورت 3389 به عنوان دروازه اصلی برای دسترسی از راه دور به سرورهای ویندوزی، همواره مورد توجه هکرها بوده است. این پورت به دلیل شناخته شده بودن و حملات متعدد سایبری که علیه آن صورت میگیرد، به یک هدف جذاب برای مهاجمان تبدیل گشته است.

با تغییر پورت پیشفرض Remote Desktop به یک عدد تصادفی و غیر معمول، میتوان لایه امنیتی قدرتمندی بر روی سرور ایجاد کرد و احتمال موفقیت حملات سایبری را به شدت کاهش داد. این کار مشابه تغییر قفل اصلی یک ساختمان به یک قفل پنهان و غیرقابل حدس است که نفوذ به آن را برای سارقان بسیار دشوارتر میکند. به عبارت دیگر این کار یک اقدام پیشگیرانه موثر برای محافظت از سرور در برابر حملات سایبری است.

اقدامات امنیتی تکمیلی برای افزایش امنیت سرور پس از تغییر پورت

تغییر پورت Remote Desktop تنها یکی از اقدامات امنیتی است و برای حصول اطمینان از امنیت کامل سرور، باید اقدامات دیگری نیز به صورت همزمان انجام شود. در ادامه به برخی از مهمترین این اقدامات اشاره میکنیم:

استفاده از رمزهای عبور قوی و منحصر به فرد

- پیچیدگی: رمزهای عبور باید ترکیبی از حروف بزرگ و کوچک، اعداد و کاراکترهای خاص باشند.

- طول کافی: حداقل 12 کاراکتر برای رمزهای عبور توصیه میگردد.

- منحصر به فرد بودن: از استفاده از یک رمز عبور برای چندین حساب کاربری خودداری کنید.

- مدیریت رمزهای عبور: از یک مدیر رمز عبور قوی برای ذخیره و مدیریت ایمن رمزهای عبور استفاده نمایید.

فعالسازی احراز هویت دو مرحلهای (2FA)

- افزایش لایه امنیتی: با اضافه کردن یک مرحله تایید هویت اضافی، احتمال نفوذ مهاجمان به شدت کاهش مییابد.

- استفاده از روشهای مختلف: از روشهای مختلف 2FA مانند احراز هویت مبتنی بر اپلیکیشن، SMS یا کلید امنیتی استفاده کنید.

بروزرسانی منظم سیستم عامل و نرمافزارها

-

پچهای امنیتی: بروزرسانیها شامل پچهای امنیتی هستند که آسیبپذیریهای شناخته شده را برطرف مینمایند.

-

ابزارهای خودکار: از ابزارهای خودکار برای مدیریت بهروزرسانیها استفاده کنید.

محدود کردن دسترسی به پورت Remote Desktop:

-

فایروال: از فایروال برای محدود کردن دسترسی به پورت Remote Desktop فقط از IP های مجاز استفاده کنید.

-

VPN : برای دسترسی از راه دور ایمن، از یک شبکه خصوصی مجازی (VPN) استفاده نمایید.

استفاده از فایروال و سیستمهای تشخیص نفوذ

-

نظارت بر ترافیک شبکه: فایروالها و سیستمهای تشخیص نفوذ به شما کمک میکنند تا فعالیتهای مشکوک در شبکه را شناسایی و مسدود نمایید.

-

قوانین امنیتی: قوانین امنیتی قوی را در فایروال خود تعریف کنید.

اعمال سیاستهای امنیتی مناسب

-

محدودیت دسترسی کاربران: به هر کاربر فقط دسترسیهایی را بدهید که برای انجام وظایف خود نیاز دارد.

-

کنترل حساب کاربری: از کنترل حساب کاربری (UAC) برای جلوگیری از اجرای خودکار برنامهها استفاده کنید.

-

جلوگیری از اجرای کدهای مخرب: از نرمافزارهای آنتیویروس و ضد بدافزار استفاده نمایید.

پشتیبانگیری منظم از دادهها

-

کاهش خسارت: در صورت وقوع حادثه، داشتن پشتیبان از دادهها به شما امکان میدهد تا به سرعت سیستم خود را بازیابی کنید.

توجه: اجرای این اقدامات به صورت ترکیبی، لایههای امنیتی متعددی را ایجاد مینماید و احتمال موفقیت حملات سایبری را به شدت کاهش میدهد. همچنین، بهتر است این اقدامات به صورت دورهای ارزیابی و به روزرسانی شوند.

چگونه صدا را روی Remote Desktop فعال کنیم؟

ملاحظات مهم پس از تغییر پورت Remote Desktop

پس از تغییر پورت Remote Desktop، چندین نکته مهم وجود دارد که باید به آنها توجه نموده تا از امنیت و عملکرد صحیح سیستم خود اطمینان حاصل کنید:

-

تست اتصال: پس از تغییر پورت، حتما اتصال از راه دور خود را با استفاده از پورت جدید تست کنید تا از موفقیتآمیز بودن تغییرات اطمینان حاصل نمایید.

-

تنظیمات فایروال: فایروال ویندوز را بهروزرسانی کرده و قواعد آن را به گونهای تنظیم نمایید که ترافیک ورودی و خروجی روی پورت جدید را اجازه دهد. فراموش نکنید که سایر فایروالهایی که ممکن است در شبکه شما وجود داشته باشند را نیز تنظیم نمایید.

-

اسناد: تغییرات انجام شده در تنظیمات پورت را به همراه تاریخ و دلیل انجام آن در اسناد خود ثبت کنید. این کار در آینده برای عیبیابی و مدیریت سیستم بسیار مفید خواهد بود.

-

مراقبت از پورت جدید: همانند پورت 3389، پورت جدید نیز باید به صورت دورهای مورد بررسی قرار گرفته و از نظر امنیتی بهروز نگه داشته شود.

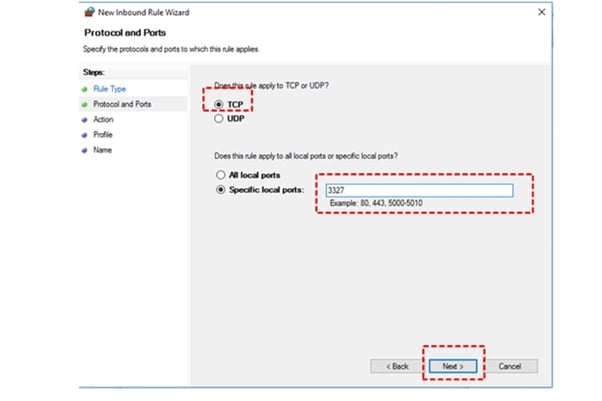

ایجاد دسترسی روی فایروال برای پورت جدید پس از تغییر پورت RDP

پس از تغییر پورت Remote Desktop RDP به یک پورت غیر استاندارد، برای برقراری اتصال به سرور از راه دور، باید به فایروال ویندوز اجازه داده تا ترافیک ورودی و خروجی را روی این پورت جدید عبور دهد؛ در غیر این صورت، حتی با تغییر پورت، قادر به اتصال به سرور نخواهید بود. چندین روش برای ایجاد دسترسی روی فایروال ویندوز برای پورت جدید وجود دارد که در ادامه یکی از این روش ها را بررسی میکنیم.

استفاده از رابط گرافیکی فایروال ویندوز

در قسمت جستجوی ویندوز، عبارت "Windows Firewall" را تایپ کرده و سپس گزینه "Windows Firewall with Advanced Security" را انتخاب کنید.

در قسمت Inbound Rules، روی گزینه New Rule کلیک کنید.

سپس نوع Port انتخاب نمایید.

پروتکل را( TCP یا UDP (بسته به تنظیمات پورت RDP)) انتخاب کنید.

محدوده پورت را روی پورت جدیدی که انتخاب کردهاید تنظیم نمایید.

عمل مورد نظر را Allow the connection انتخاب کنید.

پروفایلهای مورد نظر (Domain, Private, Public) را انتخاب نمایید.

سپس نامی برای آن انتخاب و آن را ذخیره کنید.

روشهای تغییر پورت RDP

روش ای مختلفی برای تغییر پورت Remote Desktop در ویندوز سرور وجود دارد ک در ادامه آنها را بررسی و باهم مقایسه میکنیم.

آموزش تصویری تغییر پورت RDP با استفاده از Regedit

در نوار جستجوی ویندوز، "regedit" را تایپ کرده و Enter بزنید.

به مسیر زیر، در رجیستری بروید:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

در پنل سمت راست، دنبال مقدار "Port Number" بگردید.

روی "Port Number" دوبار کلیک کنید.

در قسمت "Value data" شماره پورت جدید را وارد نمایید(مثلا 5900) و اطمینان حاصل نمایید که گزینه "Base" روی "Decimal" تنظیم شده باشد.

روی "OK" کلیک کنید.

از Regedit خارج شوید و برای اعمال تغییرات، سرویس "Remote Desktop Services" را مجددا راه اندازی کنید. برای این کار، میتوانید از دستور زیر در PowerShell استفاده نمایید.

Restart-Service TermService:

مراحل تغییر پورت RDP با PowerShell

در نوار جستجوی ویندوز، "PowerShell" را تایپ کرده و سپس روی "Windows PowerShell" راست کلیک و گزینه "Run as administrator" را انتخاب کنید.

یک متغیر با نام دلخواه (مثلا $newPort) ایجاد کرده و مقدار پورت جدید را به آن اختصاص دهید.مثال: $newPort = 6000

با استفاده از دستور زیر، مقدار کلید رجیستری مربوط به پورت RDP را تغییر دهید:

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name PortNumber -Value $newPort ```

برای اعمال تغییرات، سرویس Remote Desktop Services را متوقف و سپس دوباره شروع کنید.

راهاندازی مجدد سرویس RDP

برای ریستارت آر دی پی مراحل زیر را انجام دهید:

پس از جستجوی عبارت "Services" در قسمت Start، روی گزینه "Services" کلیک نموده تا پنجره Services باز شود. این پنجره لیستی از تمام سرویسهای در حال اجرا در سیستمعامل شما را نمایش میدهد.

در پنجره Services، به دنبال سرویسی با نام "Remote Desktop Services" یا چیزی شبیه به آن بگردید. ممکن است این سرویس در لیست به صورت گسترده شده یا بسته نمایش داده شود.

هنگامی که سرویس مورد نظر را پیدا کردید، روی آن راست کلیک کنید.

وقتی پورت پیشفرض ریموت دسکتاپ تغییر میکند، انگار یک در ورودی جدید به سیستم شما اضافه میگردد. برای ورود به این در جدید، علاوه بر آدرس اصلی (آیپی)، باید شماره پورت جدید را هم به عنوان کلید مشخص کنید. از منوی باز شده، گزینه "Restart" را انتخاب نمایید. این کار باعث میشود سرویس متوقف شده و سپس مجددا راهاندازی شود.

نکته: در برخی موارد، ممکن است به جای گزینه Restart، گزینههای Stop و Start را مشاهده کنید. در این حالت، ابتدا گزینه Stop را انتخاب کرده و سپس گزینه Start را انتخاب نمایید تا سرویس راهاندازی مجدد شود.

توجه:

-

پس از انتخاب گزینه Restart، ممکن است چند لحظه طول بکشد تا سرویس به طور کامل راهاندازی مجدد شود. صبور باشید و اجازه دهید فرآیند به پایان برسد.

-

اگر با هرگونه پیام خطا مواجه شدید، آن را یادداشت کرده و به دنبال راه حل آن بگردید. ممکن است نیاز به بررسی مجوزهای دسترسی یا رفع مشکلات دیگر باشد.

استفاده از ابزارهای تغییر پورت Remote Desktop

استفاده از ابزارهای شخص ثالث برای تغییر پورت RDP میتواند روشی سادهتر و گاهی اوقات امنتر نسبت به ویرایش رجیستری با استفاده از Group Policy باشد. این ابزارها معمولا رابط کاربری گرافیکی سادهای دارند و امکانات اضافی مانند رمزگذاری، فشردهسازی و مدیریت دسترسی را ارائه میدهند.

برخی از ابزارهای محبوب برای تغییر پورت RDP:

-

AnyDesk : یک ابزار محبوب برای دسترسی از راه دور است که امکان تغییر پورت را نیز فراهم میکند.

-

TeamViewer : یکی دیگر از ابزارهای پرکاربرد برای دسترسی از راه دور است که امکان سفارشیسازی تنظیمات پورت را دارد.

-

TightVNC : یک نرمافزار متنباز برای دسترسی از راه دور است که امکان تغییر پورت را نیز فراهم میکند.

-

Remote Desktop Manager : یک ابزار مدیریت دسترسی از راه دور است که امکان اتصال به چندین دستگاه با تنظیمات مختلف را فراهم مینماید.

دلایل هدف قرار گرفتن پورت 3389 توسط مهاجمان

پورت 3389، به عنوان دروازه اصلی دسترسی از راه دور به سرورهای ویندوزی، به دلایل متعددی همواره مورد توجه مهاجمان سایبری قرار میگیرد. در ادامه به بررسی برخی از مهمترین دلایل این موضوع میپردازیم:

-

دسترسی مستقیم به سیستم عامل: با نفوذ به این پورت، مهاجم میتواند به صورت مستقیم به سیستم عامل سرور دسترسی پیدا کرده و کنترل کاملی بر آن داشته باشد. همچنین کدهای مخرب خود را اجرا نموده و به سرور آسیب برساند یا از آن برای حملات بعدی استفاده کند.

-

پراستفاده بودن و شناخته شده بودن: پورت 3389 یکی از پورتهای استاندارد و شناخته شده در شبکه است و همین امر آن را به یک هدف آسان برای مهاجمان تبدیل میکند. همچنین، مهاجمان میتوانند از ابزارهای آماده و رایگان بسیاری برای اسکن و حمله به این پورت استفاده نمایند.

-

عدم اعمال تنظیمات امنیتی مناسب: استفاده از رمزهای عبور ضعیف یا پیشفرض یکی از رایجترین دلایل موفقیت حملات به پورت 3389 است. عدم فعالسازی احراز هویت دو مرحلهای نیز میتواند به طور قابل توجهی امنیت دسترسی از راه دور را افزایش دهد. آسیبپذیریهای امنیتی موجود در نسخههای قدیمی سیستم عامل، مهاجمان را قادر میسازد تا به راحتی به سیستم نفوذ کنند.

-

قرار گرفتن در معرض اینترنت: اگر سروری به اینترنت متصل باشد، مهاجمان از هر نقطه دنیا میتوانند به آن حمله کنند.

پیامدهای نفوذ به پورت 3389

یکی از مهمترین پیامدهای این نفوذ، سرقت اطلاعات حساس است. مهاجمان میتوانند به اطلاعات محرمانه مانند اطلاعات مشتریان، اطلاعات مالی، اسناد داخلی و سایر دادههای حساس دسترسی پیدا کرده و آنها را سرقت نمایند. این اطلاعات میتواند برای اهداف کلاهبرداری، باجخواهی یا فروش در بازار سیاه مورد استفاده قرار گیرد.

علاوه بر این، نفوذ به پورت 3389 میتواند باعث اختلال در سرویسدهی و توقف فعالیتهای کسبوکار شود. مهاجمان ممکن است با تغییر تنظیمات سیستم، حذف فایلها یا ایجاد بدافزار، عملکرد سرور را مختل کرده و باعث از دسترس خارج شدن سرویسها گردند. در نتیجه، نفوذ به پورت 3389 میتواند خسارات مالی سنگینی به سازمانها وارد نموده و به اعتبار و وجهه آنها آسیب جدی وارد کند.

مزایای تغییر پورت Remote Desktop از دیدگاه امنیتی

تغییر پورت پیشفرض Remote Desktop (3389) به یک عدد تصادفی و غیر معمول مزایای امنیتی متعددی را به همراه دارد که در ادامه به برخی از آنها اشاره میکنیم:

-

کاهش سطح تهدیدات: با تغییر پورت، سرور شما از دید اسکنرهای خودکار و حملات هدفمند پنهان میشود. مهاجمان معمولا به دنبال پورتهای استاندارد مانند 3389 میگردند و تغییر این پورت باعث میگردد که سرور شما از دید آنها پنهان بماند.

-

افزایش پیچیدگی حملات: مهاجمانی که قصد نفوذ به سرور شما را دارند، باید ابتدا پورت جدید را شناسایی کنند که این کار زمان و تلاش بیشتری را میطلبد و احتمال موفقیت آنها را کاهش میدهد.

-

کاهش احتمال موفقیت حملات: حتی اگر مهاجمی موفق به شناسایی پورت جدید شود، باز هم برای نفوذ به سیستم نیاز به دانش و ابزارهای تخصصیتری خواهد داشت.

-

افزایش امنیت در برابر حملات باجافزار: بسیاری از حملات باجافزار از طریق پورت 3389 انجام میشود. با تغییر پورت، خطر ابتلای سرور به این نوع حملات به شدت کاهش مییابد.

-

تغییر رویه مهاجمان: با تغییر پورت، مهاجمان مجبور میگردند تا روشهای جدیدی برای شناسایی و نفوذ به سیستمهای شما پیدا کنند که این امر باعث افزایش هزینه و زمان مورد نیاز برای آنها میشود.

-

افزایش امنیت در محیطهای شبکه: در شبکههایی که چندین سرور وجود دارد، این تغییر برای هر سرور به صورت جداگانه میتواند به افزایش امنیت کلی شبکه کمک کند.

پیشنیازهای تغییر پورت Remote Desktop در ویندوز سرور (2016، 2019و2022)

قبل از شروع این فرآیند، مطمئن شوید که موارد زیر را در نظر گرفتهاید:

1. دسترسی ادمین: برای اعمال تغییرات در تنظیمات پورت RDP، حتما باید با حساب کاربری دارای دسترسی کامل ادمین به سرور وارد شوید.

2. آشنایی اولیه با سیستم عامل: داشتن دانش اولیه در مورد سیستم عامل ویندوز سرور (به ویژه رجیستری و PowerShell) به شما کمک میکند تا مراحل را بهتر درک کرده و خطرات احتمالی را کاهش دهید.

3. پشتیبانگیری: قبل از انجام هرگونه تغییری، از تنظیمات فعلی و دادههای مهم خود یک نسخه پشتیبان تهیه نمایید. این کار به شما امکان میدهد در صورت بروز هرگونه مشکل، سیستم را به حالت قبلی بازگردانی کنید.

4. انتخاب پورت جدید: پورت جدیدی که انتخاب میکنید باید در محدوده پورتهای غیر استاندارد باشد (یعنی خارج از محدوده 1 تا 1024). این پورتها معمولا توسط سرویسهای سیستمی استفاده میشوند و تغییر آنها ممکن است باعث ایجاد اختلال در عملکرد سیستم گردد.

5. تنظیمات فایروال: پس از تغییر پورت، باید تنظیمات فایروال را به گونهای تغییر دهید که اجازه دسترسی به پورت جدید را بدهد. در غیر این صورت، حتی با تغییر پورت نیز قادر به اتصال به سرور نخواهید بود.

نتیجه گیری

به طور کلی می توان گفت تغییر پورت Remote Desktop در ویندوز سرور یک اقدام امنیتی مهم است که میتواند از سیستم شما در برابر حملات سایبری محافظت کند. با تغییر پورت پیشفرض 3389، مهاجمان برای دسترسی به سیستم شما مجبور به تلاش بیشتر شده و احتمال موفقیت آنها کاهش مییابد. با این حال، به خاطر داشته باشید که تغییر پورت تنها یک لایه از امنیت است و برای حفاظت کامل از سیستم، باید از سایر روشهای امنیتی مانند استفاده از رمزهای عبور قوی، فایروال و بهروزرسانیهای امنیتی نیز بهره ببرید. در نهایت، با انجام صحیح مراحل تغییر پورت و رعایت اصول امنیتی، میتوانید از دسترسی غیرمجاز به سیستم خود جلوگیری کرده و امنیت آن را افزایش دهید.

سوالات متداول

آیا تغییر پورت RDP بر عملکرد سیستم تاثیر میگذارد؟

تغییر پورت به تنهایی روی عملکرد سیستم تاثیر قابل توجهی ندارد.

آیا پس از تغییر پورت، تنظیمات فایروال نیز نیاز به تغییر دارد؟

باید قواعد فایروال را برای اجازه ترافیک روی پورت جدید تنظیم کنید.

آیا میتوان پورت RDP را به هر عددی تغییر داد؟

اما بهتر است از پورتهای استاندارد و پرکاربرد اجتناب نمایید.

آیا پس از تغییر پورت، روش اتصال به سیستم نیز تغییر میکند؟

باید به جای پورت 3389، پورت جدید را در آدرس اتصال وارد نمایید.

آیا پس از تغییر پورت، باید تنظیمات نرمافزارهای مدیریت از راه دور را نیز تغییر داد؟

هر نرمافزاری که از RDP استفاده میکند باید برای اتصال به پورت جدید تنظیم شود.

null