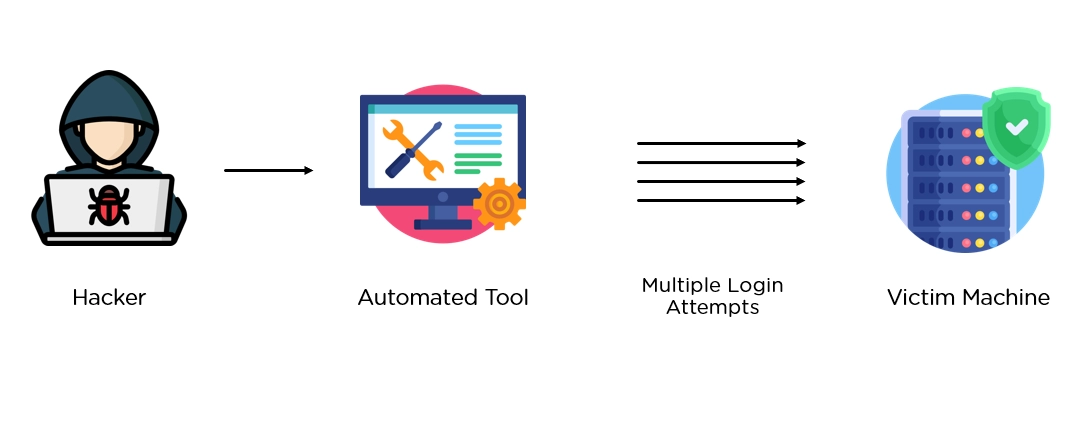

Brute Force یکی از روشهای رایج برای حمله به سیستمها و حسابهای کاربری است که با استفاده از آزمون و خطا، سعی در شکستن رمز عبور، اعتبارنامههای ورود و کلیدهای رمزنگاری دارد. این تکنیک، یکی از راههای ساده و قابل اعتماد برای دسترسی غیرمجاز به حسابهای فردی، سیستمها و شبکههای سازمانی است. در این حمله، هکر تعداد زیادی نام کاربری و رمز عبور را تست میکند و اغلب از کامپیوتر برای انجام آزمایشهایی با طیف گستردهای از ترکیبات حروف و اعداد استفاده میکند تا به اطلاعات ورود صحیح دست پیدا کند. این روش از ابزارهای خودکار برای تست تمام ترکیبهای ممکن برای رمز عبور استفاده میکند تا زمانی که رمز عبور درست شناسایی شود.

مدت زمان لازم برای انجام حمله Brute Force میتواند متفاوت باشد؛ از چند ثانیه برای رمزهای عبور ضعیف گرفته تا ساعتها یا روزها برای رمزهای عبور پیچیدهتر. کاربران و سازمانها میتوانند با استفاده از رمزهای عبور پیچیده، مانع از شکستن سریع رمز عبور در این نوع حملات شوند و زمان بیشتری را برای واکنش به حملات سایبری به دست آورند.

مراحل اجرای حمله بروت فورس

-

جمعآوری اطلاعات اولیه: هکرها معمولاً قبل از شروع حمله اطلاعات اولیهای از هدف خود مانند نام کاربری، الگوهای رایج رمز عبور و غیره را جمعآوری میکنند.

-

استفاده از ابزارهای خودکار: ابزارهای خودکار برای امتحان کردن تمام ترکیبات ممکن حروف، اعداد و نمادها استفاده میشوند.

-

شروع حمله: ابزارها با استفاده از قدرت پردازشی بالا شروع به امتحان کردن ترکیبات مختلف میکنند تا زمانی که اطلاعات ورود صحیح پیدا شود.

-

دستیابی به اطلاعات: پس از پیدا کردن رمز عبور صحیح، هکر به سیستم یا حساب مورد نظر دسترسی پیدا میکند.

انواع حملات بروت فورس

حملات بروت فورس به روشهای مختلفی تقسیم میشوند که هرکدام از آنها تکنیکها و استراتژیهای خاص خود را برای شکستن رمزهای عبور دارند. در زیر به انواع رایج این حملات اشاره شده است:

1. حملات بروت فورس ساده

در حملات بروت فورس ساده، هکر به صورت دستی و بدون استفاده از نرمافزار خاصی تلاش میکند تا رمزهای عبور کاربر را حدس بزند. این نوع حمله بر پایه آزمون و خطا و استفاده از رمزهای عبور ساده و رایج مانند "password123" یا "1234" است. این نوع حمله معمولاً به دلیل سادگی رمزهای عبور کاربرانی که از رمزهای عبور ضعیف استفاده میکنند، موفقیتآمیز است.

2. حملات دیکشنری

حملات دیکشنری نوعی از حملات بروت فورس است که در آن مهاجم از یک لیست از کلمات رایج و محتمل (دیکشنری) برای حدس زدن رمزهای عبور استفاده میکند. در این روش، هکرها کلمات مختلف را به عنوان رمز عبور امتحان میکنند. این حمله زمانی موثر است که کاربران از کلمات معمولی به عنوان رمز عبور استفاده کنند.

3. حملات بروت فورس ترکیبی

حملات بروت فورس ترکیبی ترکیبی از حمله دیکشنری و حمله بروت فورس ساده است. در این روش، مهاجم از لیستی از کلمات دیکشنری شروع میکند و سپس با اضافه کردن اعداد، کاراکترهای خاص یا تغییرات دیگر، ترکیبات جدیدی را ایجاد و امتحان میکند. به عنوان مثال، مهاجم ممکن است کلمات دیکشنری را با اعداد ترکیب کند تا رمزهای عبوری مانند "password123" یا "hello2020" را حدس بزند.

4. حملات بروت فورس معکوس

در حملات بروت فورس معکوس، مهاجم ابتدا یک یا چند رمز عبور رایج را انتخاب کرده و سپس آنها را برای نامهای کاربری مختلف امتحان میکند. به عبارت دیگر، به جای امتحان کردن چندین رمز عبور برای یک نام کاربری، مهاجم یک رمز عبور را برای چندین نام کاربری امتحان میکند. این روش به ویژه زمانی مفید است که مهاجم رمزهای عبور رایج یا ضعیف را امتحان میکند.

5. حمله دستکاری اعتبار (Credential Stuffing)

در حمله دستکاری اعتبار، مهاجمان از ترکیب نام کاربری و رمز عبوری که قبلاً از یک سیستم به سرقت رفته استفاده میکنند و آنها را در وبسایتها و سیستمهای دیگر امتحان میکنند. این حمله زمانی موثر است که کاربران از رمزهای عبور یکسان برای چندین حساب مختلف استفاده کنند. به عنوان مثال، اگر رمز عبور و نام کاربری یک کاربر در یک وبسایت به سرقت رود، مهاجم میتواند همان ترکیب را در وبسایتهای دیگر امتحان کند.

تشخیص حملات Brute Force

برای تشخیص حملات Brute Force به سیستم خود، میتوانید به این نکات توجه کنید:

نظارت بر تلاشهای ناموفق ورود

برنامههای نظارت بر ورود به سیستم (مانند fail2ban در Linux) میتوانند تلاشهای ناموفق برای ورود به سیستم را زیر نظر بگیرند. این برنامهها معمولاً IPهایی را که تلاشهای ناموفق برای ورود به سیستم انجام دادهاند، مسدود میکنند.

الگوهای نامتعارف

مراقب الگوهای غیرمعمولی از ورودهای ناموفق باشید، مثلاً اگر در یک بازه زمانی کوتاه تعداد زیادی از ورودهای ناموفق اتفاق میافتد، این ممکن است نشانه حمله Brute Force باشد.

تغییر IPهای مبدأ

بررسی کنید که آیا تلاشهای ناموفق برای ورود به سیستم از IPهای متفاوت انجام میشود یا نه. اگر یک الگوی تلاشهای ورود مشابه از آیپیهای مختلف وجود داشته باشد، این نیز میتواند نشانه حمله Brute Force باشد.

استفاده از چند نام کاربری

اگر از یک آدرس IP مشاهده میکنید که تلاش برای ورود به سیستم از چندین نام کاربری مختلف انجام میشود، این نیز ممکن است نشانه حمله Brute Force باشد.

استفاده از تکنیکهای اتوماتیک

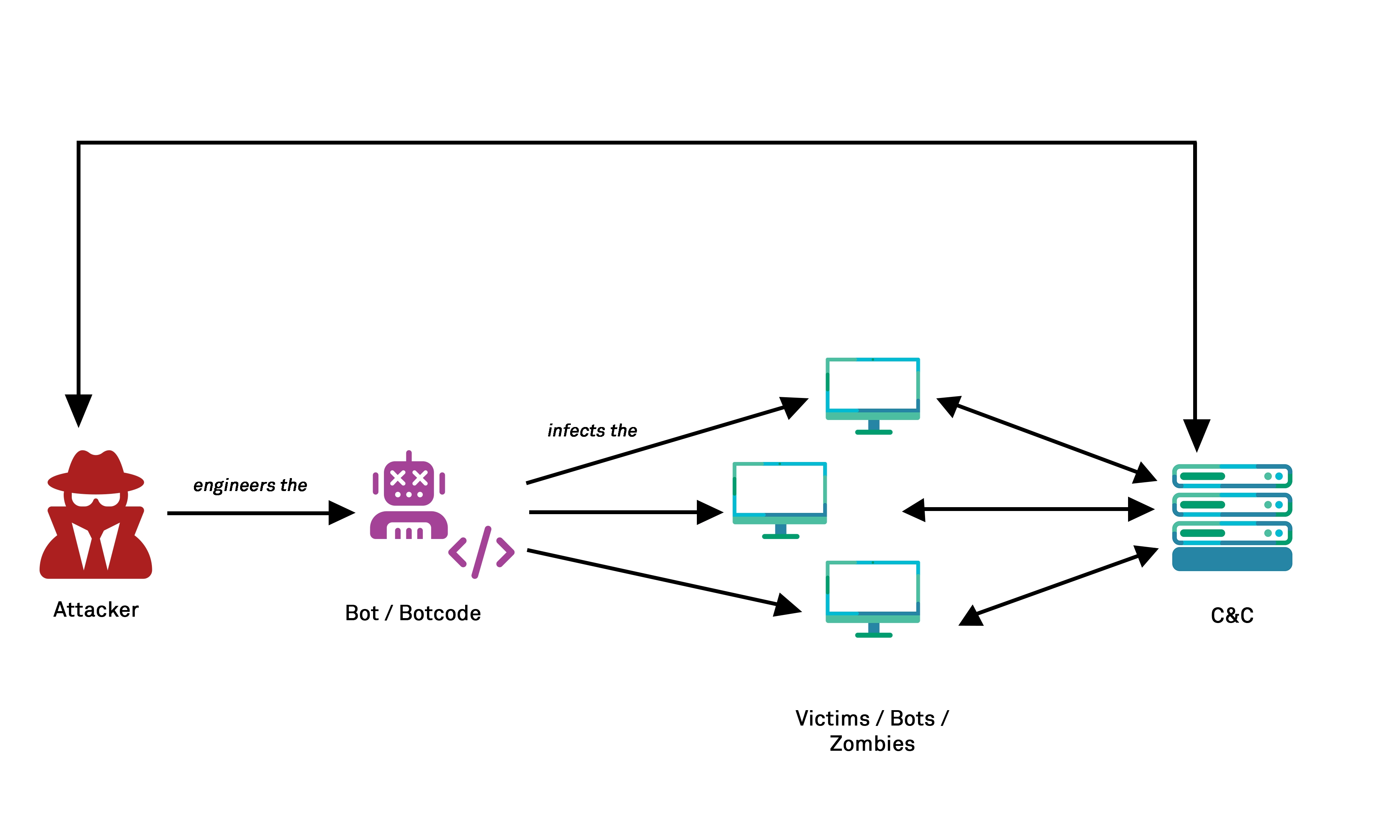

ممکن است مهاجمان برای انجام حمله Brute Force از اسکریپتها و باتهای اتوماتیک استفاده کنند که میتوانند تعداد بالایی از درخواستهای ورود را به سیستم شما ارسال کنند. در این صورت، ممکن است نیاز باشد تا برای تشخیص و جلوگیری از این نوع حملات، فیلترینگ و محدودسازی درخواستهای ورود به سیستم اعمال کنید.

اعلانها و هشدارها

راهاندازی سیستم هشدار دهنده برای اطلاع از تلاشهای ناموفق ورود به سیستم و تغییرات غیرمعمول در الگوهای ورود به سیستم میتواند کمک کند تا به سرعت اقدامات لازم را برای محافظت انجام دهید.

عوامل موثر بر حملات BruteForce

حملات Brute Force تحت تأثیر عوامل متعددی قرار میگیرند که میتوانند نتیجه و موفقیت یا شکست آنها را تعیین کنند. در زیر به بررسی برخی از این عوامل اصلی میپردازم:

-

زمان: برای انجام حمله Brute Force، نیاز به زمان زیادی است، به ویژه اگر رمز عبور یا نام کاربری پیچیدهای استفاده شده باشد. زمان مورد نیاز برای شکستن یک رمز عبور به میزان ترکیب و پیچیدگی آن بستگی دارد.

-

پردازش: حملات Brute Force نیازمند پردازش زیادی هستند، زیرا باید تمام ترکیبهای ممکن را برای رمز عبور یا نام کاربری تست کرد. این نیاز به منابع قدرتمند مانند سرورهای قوی یا شبکههای با پهنای باند بالا را افزایش میدهد.

-

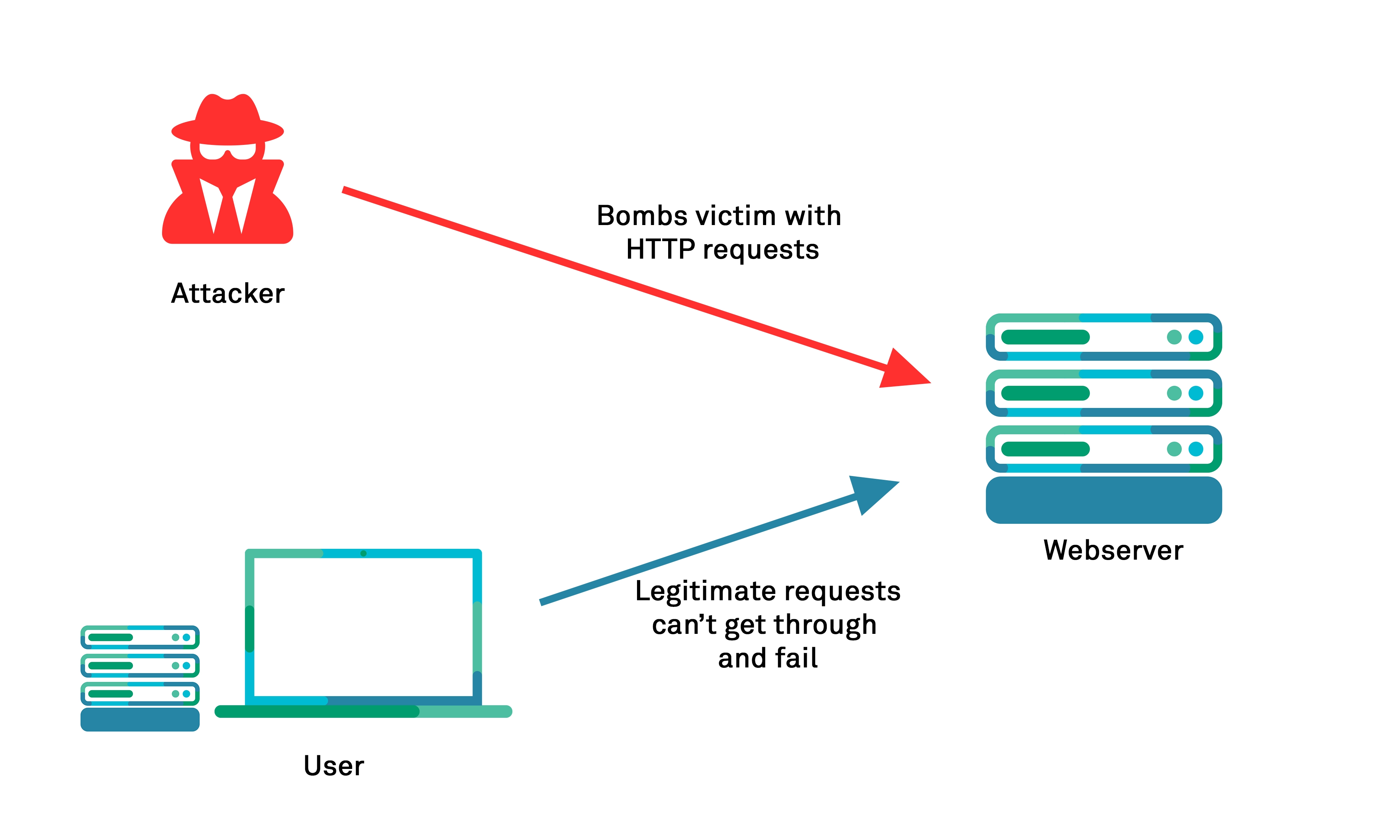

مصرف منابع سرور: حملات Brute Force میتوانند به عنوان حملات DoS (Denial of Service) محسوب شوند، زیرا منابع زیادی از سرور مورد هدف را مصرف میکنند. این مصرف منابع ممکن است باعث از دست رفتن دسترسی به سایت یا سیستم شود، به خصوص در صورتی که حمله بر روی یک سایت ضعیف یا با منابع محدود صورت گیرد.

-

مدیریت زمانی: برای جلوگیری از حملات Brute Force، میتوانید سیستمهای مدیریت زمانی اعمال کنید که تعداد تلاشهای ناموفق برای ورود به سیستم را در یک بازه زمانی مشخص محدود کنند. به این ترتیب، امکان شکستن رمز عبور به طور خودکار کاهش مییابد.

-

نظارت و مانیتورینگ: مانیتور کردن الگوهای نامتعارف و تلاشهای ناموفق برای ورود به سیستم میتواند به شناسایی و پیشگیری از حملات Brute Force کمک کند. با نظارت فعال میتوان به طور زود هشدار داد و اقدامات لازم را برای مقابله با حملات انجام داد.

نقاط ضعف و قوت حمله بروت فورس

حمله Brute Force یکی از روشهای قدیمی و موثر برای هک کردن رمزهای عبور و نام کاربری است که مزایا و معایب خود را دارد. در زیر به بررسی نقاط قوت و ضعف این نوع حمله میپردازم:

نقاط قوت:

-

قطعیت در نتیجه: اگر حمله Brute Force به مدت زمان کافی ادامه داده شود، قطعاً به پیدا کردن رمزعبور یا نام کاربری مورد هدف منجر خواهد شد. این روش به دلیل انعطاف بالا و قابلیت استفاده آسان، یکی از مطمئنترین روشهای هک در صورت داشتن زمان کافی است.

-

استفاده آسان: حمله Brute Force نسبت به روشهای پیچیدهتری مانند تجزیه و تحلیل کردن الگوریتمهای رمزنگاری، سادهتر است. این امر باعث میشود که حمله Brute Force به راحتی توسط هکرهای مبتدی نیز انجام شود.

-

قابلیت اعمال بر روی هر الگوریتم و سیستم: Brute Force قادر به حمله به هر نوع رمز عبور یا نام کاربری است، بدون نیاز به دانش خاص در زمینههای رمزنگاری و امنیت اطلاعات.

نقاط ضعف:

-

زمانبر بودن: اگر رمز عبور پیچیدهای مورد استفاده قرار گیرد، حمله Brute Force ممکن است مدت زمان طولانیای به طول بیانجامد تا به نتیجه برسد. این امر به دلیل تست کردن تمام ترکیبهای ممکن از حروف، اعداد و نمادها است.

-

مصرف منابع بالا: انجام حمله Brute Force نیازمند منابع پردازشی بسیار زیادی است، زیرا باید تعداد زیادی از ترکیبهای مختلف را تست کند. این مصرف منابع میتواند به عنوان یک حمله DoS به سرور یا سیستم مورد هدف تلقی شود.

-

نیاز به حساسیت به زمان: برای موفقیت در حمله Brute Force، نیاز به زمان زیادی برای تست کردن تمام ترکیبها وجود دارد. در برخی موارد، این زمان ممکن است بیش از حد قابل پذیرش باشد.

-

مقاومت به رمزهای پیچیده: رمزهای عبور با طول بالا و ترکیبات پیچیدهتری (مانند حروف بزرگ و کوچک، اعداد و نمادها) میتوانند مقاومت بیشتری در برابر حمله Brute Force ارائه دهند، زیرا زمان لازم برای شکستن آنها بسیار طولانیتر است.

انگیزه هکرها از حملات بروت فورس

حملات بروت فورس به دلیل توانایی بالقوه در دستیابی به اهداف ارزشمند، انگیزههای مختلفی برای هکرها دارند. این انگیزهها شامل اهداف مالی، دسترسی به اطلاعات حساس، جاسوسی صنعتی، و حتی تخریب شهرت و اعتبار یک سازمان میشوند. در زیر به برخی از انگیزههای رایج هکرها برای انجام حملات بروت فورس اشاره میکنیم:

1. بهرهبرداری از تبلیغات و اطلاعات فعالیت کاربران

هکرها میتوانند با دسترسی به حسابهای کاربری و وبسایتها، از اطلاعات و ترافیک کاربران برای سود مالی استفاده کنند. روشهای رایج عبارتاند از:

-

قرار دادن تبلیغات اسپم: هکرها ممکن است تبلیغات اسپم را در وبسایتهای پرمخاطب قرار دهند و از هر بار کلیک روی این تبلیغات درآمد کسب کنند.

-

تغییر مسیر ترافیک: هکرها میتوانند ترافیک وبسایتهای قانونی را به وبسایتهای تبلیغاتی غیرقانونی هدایت کنند و از مشاهده این تبلیغات کسب درآمد کنند.

-

آلوده کردن وبسایتها با بدافزار: هکرها میتوانند بدافزارهایی را در وبسایتها قرار دهند که فعالیت کاربران را ردیابی کرده و اطلاعات جمعآوری شده را به تبلیغکنندگان بفروشند.

2. سرقت اطلاعات شخصی

دسترسی به حسابهای کاربری به هکرها این امکان را میدهد که به اطلاعات شخصی و مالی کاربران دست یابند. این اطلاعات میتواند شامل دادههای مالی، حسابهای بانکی، و اطلاعات پزشکی باشد. انگیزههای این نوع حملات عبارتاند از:

-

جعل هویت: هکرها میتوانند از اطلاعات سرقت شده برای جعل هویت افراد استفاده کنند.

-

تخلیه حسابهای مالی: هکرها میتوانند حسابهای مالی افراد را خالی کنند.

-

فروش اطلاعات: هکرها میتوانند اطلاعات سرقت شده را به اشخاص ثالث بفروشند.

-

استفاده برای حملات گستردهتر: اطلاعات سرقت شده میتواند به هکرها کمک کند تا حملات گستردهتری را علیه افراد یا سازمانها انجام دهند.

3. انتشار بدافزار

هکرها ممکن است با استفاده از حملات بروت فورس، بدافزارهایی را منتشر کنند که سیستمها و شبکههای کاربران را آلوده کنند. روشهای رایج عبارتاند از:

-

ایمیلها و پیامهای مخرب: هکرها ممکن است بدافزارها را از طریق ایمیل یا پیامهای کوتاه ارسال کنند.

-

وبسایتهای جعلی: هکرها میتوانند بدافزارها را در وبسایتهای جعلی که شبیه به وبسایتهای قانونی طراحی شدهاند، مخفی کنند.

-

هدایت به سایتهای مخرب: هکرها میتوانند کاربران را به وبسایتهای مخرب هدایت کنند که حاوی بدافزار هستند.

4. تخریب شهرت و اعتبار شرکت یا سازمان

حملات بروت فورس میتوانند به شهرت و اعتبار شرکتها و سازمانها آسیب برسانند. انگیزههای این نوع حملات عبارتاند از:

-

سرقت دادههای سازمانی: هکرها میتوانند دادههای حساس سازمانها را سرقت کنند که باعث هزینههای مالی و آسیب به شهرت سازمان میشود.

-

نمایش محتوای توهینآمیز: هکرها ممکن است محتوای توهینآمیز را در وبسایتهای وابسته به سازمانها نمایش دهند که به اعتبار آنها لطمه میزند.

ابزارهای حملات بروت فورس

ابزارهای حملات بروت فورس به هکرها امکان میدهند تا رمزهای عبور را از طریق امتحان کردن ترکیبات مختلف نام کاربری و رمز عبور به دست آورند. این ابزارها با استفاده از قدرت پردازش بالا و تکنیکهای مختلف، تلاش میکنند تا با حدس زدن تمام ترکیبات ممکن به هدف خود برسند. در اینجا برخی از ابزارهای معروف برای حملات بروت فورس معرفی شدهاند:

1. Aircrack-ng

مجموعهای از ابزارهای امنیتی شبکههای Wi-Fi است که برای نظارت و آنالیز ترافیک شبکه، ارسال دادهها و حملات به شبکهها استفاده میشود. این مجموعه ابزارها شامل:

-

Airmon-ng: برای نظارت بر شبکههای بیسیم.

-

Airodump-ng: برای جمعآوری اطلاعات بستههای شبکه.

-

Aircrack-ng: برای شکستن رمزهای WEP و WPA.

2. John the Ripper

یک ابزار بازیابی رمز عبور متن باز که برای سیستمعاملهای مختلفی از جمله macOS، Unix، و Windows طراحی شده است. این ابزار قابلیت شکستن رمزهای عبور مختلفی را دارد، از جمله:

-

رمزهای عبور سیستمهای عامل.

-

رمزهای عبور پایگاههای داده.

-

رمزهای عبور اپلیکیشنهای وب.

-

کلیدهای خصوصی رمزگذاری شده.

3. Hashcat

یکی از قدرتمندترین و سریعترین ابزارهای شکستن رمز عبور است که از GPU برای تسریع عملیات استفاده میکند. این ابزار از تکنیکهای مختلفی از جمله بروت فورس، حملات دیکشنری و حملات مبتنی بر قوانین استفاده میکند.

4. Hydra

یک ابزار محبوب برای حملات بروت فورس که از پروتکلهای متنوعی مانند HTTP, FTP, SSH و غیره پشتیبانی میکند. Hydra میتواند به سرعت نام کاربری و رمز عبورهای مختلف را امتحان کند تا به سیستم هدف دسترسی پیدا کند.

5. Medusa

یک ابزار حمله بروت فورس موازی که به طور خاص برای سرعت و کارآیی بالا طراحی شده است. Medusa از پروتکلهای متنوعی پشتیبانی میکند و میتواند به طور همزمان چندین هدف را مورد حمله قرار دهد.

6. THC-Hydra

یکی از سریعترین ابزارهای شکستن رمز عبور است که میتواند همزمان تعداد زیادی از ترکیبات مختلف نام کاربری و رمز عبور را امتحان کند. این ابزار از پروتکلهای زیادی پشتیبانی میکند و به طور مداوم بهروزرسانی میشود تا شامل روشهای جدید حمله باشد.

7. RainbowCrack

یک ابزار که از جداول رنگینکمانی (Rainbow Tables) برای شکستن رمزهای عبور استفاده میکند. این جداول به عنوان یک پیشپردازش برای حملات بروت فورس عمل میکنند و سرعت شکستن رمز عبور را به طور قابل توجهی افزایش میدهند.

ترکیب GPU و CPU

برای اجرای مؤثر حملات بروت فورس، استفاده از GPU به همراه CPU میتواند قدرت پردازش سیستم را به طور قابل توجهی افزایش دهد. GPUها میتوانند تعداد زیادی از عملیاتهای محاسباتی را به صورت موازی انجام دهند که باعث تسریع روند شکستن رمزهای عبور میشود.

این ابزارها، با وجود کارآیی بالا، میتوانند برای مقاصد قانونی و امنیتی نیز مورد استفاده قرار گیرند، به عنوان مثال برای تست نفوذپذیری سیستمها و بررسی نقاط ضعف امنیتی. استفاده نادرست از این ابزارها به منظور نفوذ غیرمجاز به سیستمها و سرقت اطلاعات، غیرقانونی و غیراخلاقی است.

حمله Brute Force معکوس چیست؟

حمله Brute Force معکوس یا Reverse Brute Force Attack یک روش حمله در امنیت اطلاعات است که به شیوهای متفاوت نسبت به حمله Brute Force عمومی عمل میکند. در این نوع حمله، حملهگر ابتدا یک رمز عبور را به عنوان ورودی مشخص میکند و سپس سعی میکند این رمز عبور را با چندین نام کاربری مختلف تست کند، به جای اینکه برعکس عمل کند (یعنی برای یک نام کاربری مختص رمزهای عبور مختلف تست کند).

حملهگر ابتدا یک رمز عبور رایج را انتخاب میکند، مانند "password" یا "123456".سپس، این رمز عبور را برای تست بر روی یک لیست از نامهای کاربری مختلف، مانند "admin", "user", "guest", و غیره، استفاده میکند. هدف از این حمله به دست آوردن دسترسی به یک حساب کاربری خاص است. به عنوان مثال، اگر حملهگر میداند که رمز "password" رایج است، او میتواند با استفاده از این رمز عبور سعی کند تا به حساب کاربری "admin" یا "root" دسترسی پیدا کند. احتمال موفقیت در این نوع حمله بالاتر است نسبت به حمله Brute Force معمولی، زیرا رمز عبورهای رایج معمولاً در بیشترین موارد از دسترسیهای مختلف استفاده میشوند.

روشهای مقابله با حملات بروت فورس

برای مقابله با حملات بروت فورس، سازمانها میتوانند از روشهای مختلفی استفاده کنند که در کنار هم امنیت سایبری شبکه را تقویت میکنند. در زیر به برخی از این روشها اشاره میکنم:

1. افزایش پیچیدگی رمز عبور

افزایش پیچیدگی رمز عبور از طریق استفاده از قوانین مدیریت رمز عبور میتواند مؤثر باشد. به عنوان مثال:

-

طول عبارت عبور: تعیین حداقل تعداد کاراکتر برای رمز عبور مثلاً حداقل 8 کاراکتر.

-

استفاده از کاراکترهای مختلف: الزام استفاده از حروف بزرگ، حروف کوچک، اعداد و نمادها در رمز عبور.

-

تغییر مرتب و پیچیدگی رمز: تشویق کاربران به استفاده از رمز عبورهای منحصر به فرد و پیچیده که سختتر برای حدس زدن باشند.

2. ایجاد محدودیت برای تلاشهای ناموفق ورود به سیستم

این روش محدودیتی برای تعداد تلاشهای ناموفق ورود به سیستم اعمال میکند. در صورت تلاش بیش از حد برای ورود، سیستم ممکن است به صورت موقتاً قفل شود یا زمان انتظاری برای تلاش بعدی تعیین کند. این اقدام باعث میشود که حملات بروت فورس با امتحان و خطا کاهش یابند.

3. رمزگذاری و هش کردن رمز عبور

استفاده از رمزگذاری قوی و هش کردن رمز عبور میتواند اطلاعات کاربران را در برابر دسترسی غیرمجاز محافظت کند. به طور خاص:

-

رمزگذاری 256 بیتی: استفاده از الگوریتمهای رمزنگاری قوی مانند AES-256.

-

هش کردن رمز عبور: ذخیره رمز عبور به صورت هش شده در پایگاه داده، به این معنی که هیچ کس نمیتواند رمز عبور اصلی را از روی هش بازگرداند.

4. پیادهسازی کد CAPTCHA

کد CAPTCHA با ایجاد چالشهایی برای تشخیص انسان از رباتها، از ورود رباتهای حملهگر به سیستم جلوگیری میکند. این ابزار معمولاً در فرمهای ورود به سیستم یا فرمهای مختلف در وبسایتها پیادهسازی میشود.

5. احراز هویت دومرحلهای

احراز هویت دومرحلهای (Two-Factor Authentication - 2FA) به کاربران اجازه میدهد که هویت خود را با ورود دو مرحلهای اثبات کنند. به عنوان مثال، بعد از وارد کردن نام کاربری و رمز عبور، یک کد یکبار مصرف از طریق پیام متنی یا اپلیکیشن ارسال میشود که باید وارد شود.

روشهای محافظت در برابر حملات Brute Force در وردپرس

استفاده از رمزهای عبور قوی

انتخاب رمزهای عبور قوی که شامل حروف بزرگ و کوچک، اعداد و نمادها باشند و اجتناب از استفاده از رمزهای ساده و پیشقفل شده مانند "password123".

تغییر مسیر ورود

تغییر مسیر پیشفرض ورود به پیشخوان وردپرس (wp-admin) به یک مسیر دیگر چرا که این کار میتواند حملات Brute Force را باعث سختتر شدن دسترسی به صفحه ورود کند.

استفاده از کپچا

استفاده از ابزارهای تصویری یا تایید انسان (کپچا) بر روی فرم ورود برای جلوگیری از حملات خودکار و مکرر. کپچا باعث میشود هر فرایند ورود توسط یک انسان تأیید شود و از حملات Brute Force جلوگیری میکند.

محدود کردن دفعات تلاش برای ورود

محدود کردن تعداد دفعات تلاش برای ورود با اطلاعات نادرست. به عنوان مثال، میتوانید تنظیم کنید که پس از تعداد مشخصی از تلاشهای ناموفق، آیپی مورد نظر مسدود شود.

استفاده از فایروال و ابزارهای امنیتی

استفاده از فایروالهای قدرتمند برای شناسایی و مسدود کردن حملات Brute Force و فعالسازی ماژولهای امنیتی مانند ModSecurity برای تشخیص و جلوگیری از حملات این نوع.

فایروال چیست؟ معرفی و مقایسه انواع Firewall

محدود کردن دسترسی به صفحه ورود

محدود کردن دسترسی به صفحه ورود برای آیپیهای خاصی که تنها به آن صفحه نیاز دارند. این کار میتواند دسترسی هکرها به صفحه ورود را محدود کرده و امنیت را بهبود دهد.

نتیجه گیری

حملات بروت فورس یکی از رایجترین روشهایی است که هکرها برای نفوذ به شبکههای مختلف و شناسایی اطلاعات ورود استفاده میکنند. این روش، با وجود سادگی و زمانبر بودن، همچنان یکی از پرطرفدارترین روشهای مورد استفاده هکرهاست. Brute Force به عنوان هر فرایندی در نظر گرفته میشود که به دنبال یافتن یک ترکیب درست از کاراکترها با هدف تست تمام حالات ممکن به سرعت انجام میشود. رمز عبورهای ضعیف و ناکافی برای مدیریت شبکه، عوامل اصلی آسیبپذیری در برابر حملات Brute Force هستند. خوشبختانه، این دو مورد قابل بهبود و ارتقاء هستند تا مقابله بهتری با آسیبپذیریهای ممکن در منابع یک شبکه یا وبسایت انجام شود. به عنوان مثال، استفاده از گذرواژههای قوی، محدودسازی تعداد دفعات تلاش برای ورود به حساب کاربری، و فعالسازی تایید اعتبار دو مرحلهای، میتواند از حملات Brute Force جلوگیری کند و امنیت را تقویت کند.

سوالات متداول

حمله بروت فورس چیست؟

حمله بروت فورس شامل تست مکرر و اتوماتیک رمز عبور، نام کاربری یا کلیدهای رمزگذاری میشود تا با تلاش و تلاشهای مکرر، حملهکننده بتواند به دسترسی مورد نظر خود برسد.

آیا حملات بروت فورس قانونی هستند؟

در اکثر موارد، حملات بروت فورس غیرقانونی هستند. استفاده از این حملات بدون مجوز صاحب حساب یا سازمان مورد نظر میتواند تخلف قانونی محسوب شود.

چقدر رایج هستند حملات بروت فورس؟

حملات بروت فورس جزو رایجترین حملات مجرمانه سایبری هستند. بر اساس گزارشات و تحقیقات، این حملات یکی از عوامل اصلی نقض دادهها در دنیای سایبری به شمار میروند.

برای شکستن رمز عبور 8 کاراکتری، چقدر زمان لازم است؟

زمان لازم برای شکستن رمز عبور 8 کاراکتری بستگی به پیچیدگی و ترکیب کاراکترهای استفاده شده دارد. با این حال، تحقیقات نشان میدهند که حملهکننده میتواند به طور میانگین در عرض چند ساعت تا چند روز، یک رمز عبور 8 کاراکتری را شکسته و به دسترسی برسد، به ویژه اگر رمز عبور ساده و قابل پیشبینی باشد.

چگونه حمله بروت فورس انجام میشود؟

حملهگران از ابزارها یا اسکریپتهای خودکار استفاده میکنند که تلاش میکنند به صورت خودکار رمز عبور یا کلید را تغییر دهند و تست کنند تا رمز درست را پیدا کنند. آنها ممکن است از لیستی از رمزهای محبوب، واژههای واژهها، یا ترکیبات تصادفی استفاده کنند.

چگونه میتوان از حملات بروت فورس جلوگیری کرد؟

برخی راهکارهای جلوگیری از حملات بروت فورس شامل موارد زیر است: استفاده از رمزنگاری قوی و پیچیده. محدود کردن تعداد تلاشهای ناموفق برای ورود. استفاده از مکانیسمهای امنیتی مانند CAPTCHA. نظارت فعال بر ورودهای ناموفق به سیستم. محدود کردن دسترسی به IPهای خاص یا شبکههای خصوصی.